Archivo:Man-in-the-middle attack of Diffie-Hellman key agreement.svg

Este archivo es de Wikimedia Commons y puede usarse en otros proyectos. La descripción en su página de descripción del archivo se muestra debajo.

Resumen

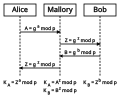

| DescripciónMan-in-the-middle attack of Diffie-Hellman key agreement.svg | The sequence diagram of a man-in-the-middle attack of the Diffie-Hellmann key agreement. The image was created using gedit (a texteditor). |

| Fecha | |

| Fuente | Trabajo propio |

| Autor | Stefan Birkner (squizzz) |

| Permiso (Reutilización de este archivo) |

GFDL, cc-by-sa-2.5,2.0,1.0 |

Licencia

|

Se autoriza la copia, distribución y modificación de este documento bajo los términos de la licencia de documentación libre GNU, versión 1.2 o cualquier otra que posteriormente publique la Fundación para el Software Libre; sin secciones invariables, textos de portada, ni textos de contraportada. Se incluye una copia de la dicha licencia en la sección titulada Licencia de Documentación Libre GNU.http://www.gnu.org/copyleft/fdl.htmlGFDLGNU Free Documentation Licensetruetrue |

| Este archivo se encuentra bajo la licencia Creative Commons Genérica de Atribución/Compartir-Igual 3.0. | ||

| ||

| Esta etiqueta de licencia fue agregada a este archivo como parte de la actualización de la licencia GFDL.http://creativecommons.org/licenses/by-sa/3.0/CC BY-SA 3.0Creative Commons Attribution-Share Alike 3.0truetrue |

- Eres libre:

- de compartir – de copiar, distribuir y transmitir el trabajo

- de remezclar – de adaptar el trabajo

- Bajo las siguientes condiciones:

- atribución – Debes otorgar el crédito correspondiente, proporcionar un enlace a la licencia e indicar si realizaste algún cambio. Puedes hacerlo de cualquier manera razonable pero no de manera que sugiera que el licenciante te respalda a ti o al uso que hagas del trabajo.

- compartir igual – En caso de mezclar, transformar o modificar este trabajo, deberás distribuir el trabajo resultante bajo la misma licencia o una compatible como el original.

| Annotations InfoField | This image is annotated: View the annotations at Commons |

j

The protocol depicted in Figure 10.8 is insecure against a man-in-the-middle attack. Suppose Alice and Bob wish to exchange keys, and Darth is the adversary. The attack proceeds as follows: Darth prepares for the attack by generating two random private keys X D 1 and X D 2 and then computing the corresponding public keys Y D 1 and Y D 2 . 1 . Alice transmits Y A to Bob. 2 . Darth intercepts Y A and transmits Y D 1 to Bob. Darth also calculates K 2 = ( Y A ) X D 2

mod q . 3 .

Bob receives Y D 1 and calculates K 1 = ( Y D 1 ) X E mod q . 4 . Bob transmits X A to Alice. 5 . Darth intercepts X A and transmits Y D2 to Alice. Darth calculates K 1 = ( Y B ) X D 1

mod q . 6 .

Alice receives Y D2 and calculates K 2 = ( Y D2 ) X A mod q . 7 . At this point, Bob and Alice think that they share a secret key, but instead Bob and Darth share secret key K 1 and Alice and Darth share secret key K 2. All future communication between Bob and Alice is compromised in the following way: Alice sends an encrypted message M : E( K 2, M ). 1 . Darth intercepts the encrypted message and decrypts it, to recover M . 2 . Darth sends Bob E( K 1, M ) or E( K 1, M '), where M ' is any message. In the first case, Darth simply wants to eavesdrop on the 3 .

Leyendas

Elementos representados en este archivo

representa a

13 sep 2006

Historial del archivo

Haz clic sobre una fecha y hora para ver el archivo tal como apareció en ese momento.

| Fecha y hora | Miniatura | Dimensiones | Usuario | Comentario | |

|---|---|---|---|---|---|

| actual | 17:28 28 feb 2011 |  | 300 × 250 (3 kB) | wikimediacommons>DieBucheBot | Trying to fix invalid XML |

Usos del archivo

La siguiente página usa este archivo: